これまで専門家が手動で実施してきた

ぺネトレーションテストを、

AIで完全自動化。

最短2週間で導入・

国産セキュリティ製品使用

MUSHIKAGO

ペネトレーションテスト

サービス

過去に他社でペネトレーションテストを実施したことのある企業様限定

税込10万円〜でお試し可能!

※期間は30日間、その他適用条件がございます。詳細はお問い合わせください。

What We Can Help

セキュリティで

お困りですか?

セキュリティ製品を、どこに導入すべきか分からない

もしくは導入したけれど、適切に機能しているか分からない

ぺネトレーションテストを実施したいけれど、工数の多さ・期間の長さ*1・コストの高さ*2がネック

*1: ⾼度専⾨⼈材2名で3ヶ⽉〜6ヶ⽉ *2:(500万円〜数千万円/回)

専門家による手動ぺネトレーションテストは導入しているけど、属人的で結果や内容が把握しきれない

産業システムのセキュリティ対策をしたいけど、専門家不足でなかなか実施できない

MUSHIKAGOによる

ぺネトレーションサービステストで解決!

MUSHIKAGO

ペネトレーションテストサービスとは

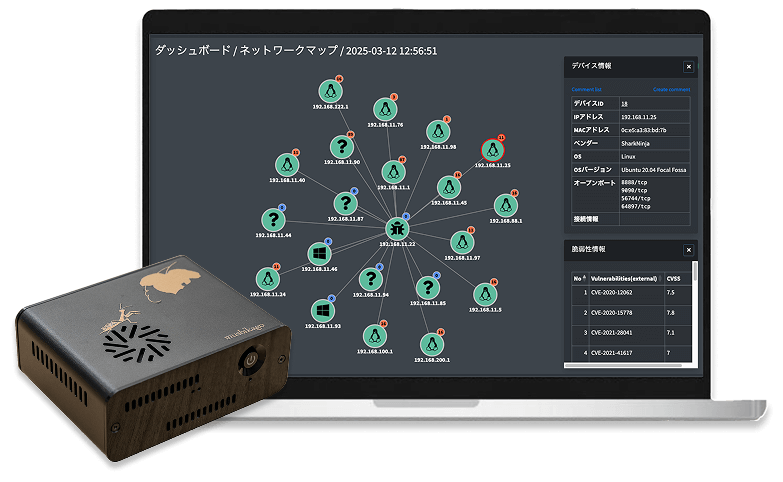

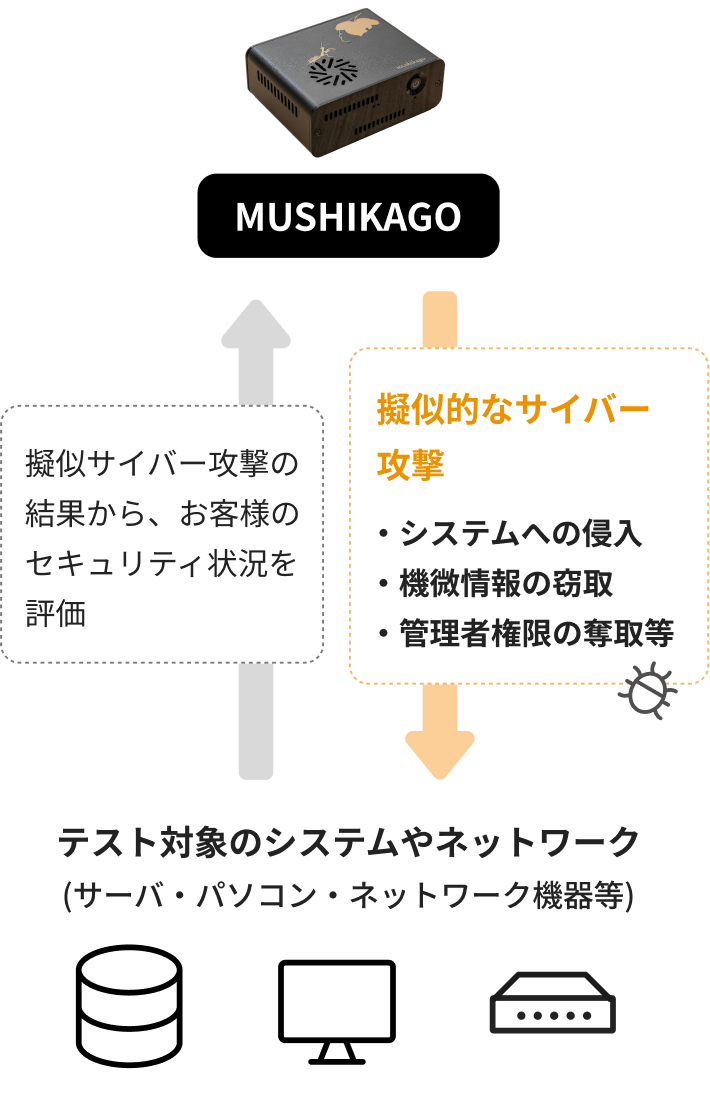

弊社が独自開発している自動ペネトレーションテストデバイスである、 MUSHIKAGO でのペネトレーションテストを主軸としたサービスです。

テスト対象のシステムやネットワークに対して、MUSHIKAGO が疑似的にサイバー攻撃を行い、テスト目標(システムへの侵入、機微情報の窃取、管理者権限の奪取等)が達成できるかを検証し、お客さまのセキュリティ対策状況を評価します。

お申し込みから短期間でペネトレーションテストを開始でき、お手軽にペネトレーションテストを実施することができます。

組織内のセキュリティ対策や体制の有効性確認を明確に把握

MUSHIKAGO ペネトレーションテストサービスを利用することで、組織内のセキュリティ対策や体制の有効性確認が明確に把握できます。

お客さまによって、対象となるシステム、ネットワーク範囲、想定するシナリオ、報告書の内容等が異なるケースが多いので、我々のサービスでは事前にお客さまとテスト内容を綿密に擦り合わせて決定します。

MUSHIKAGO ペネトレーションテストで発見されたセキュリティリスクに関して、弊社のペネトレーションテストサービス(手動でのテスト中心)でより詳細にテストすることも可能です。

お問い合わせ・資料請求はこちら

Case Studies

サービス導入事例

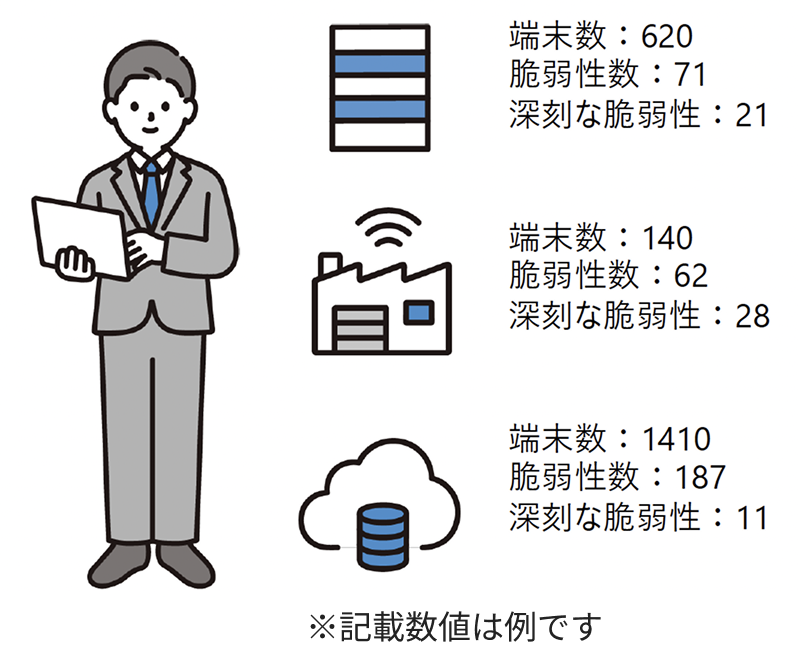

Case 1. ⼤⼿スーパーマーケット

課題

本社、⽀社、クラウドなど複数拠点あるが、それぞれに何端末あるのか、深刻な脆弱性があるのかなど把握できていない。

サービス導入後

MUSHIKAGOを利⽤することで、各拠点のデバイスが可視化され、端末数、脆弱性数、深刻なセキュリティリスクの有無等が簡単に把握できるようになった。

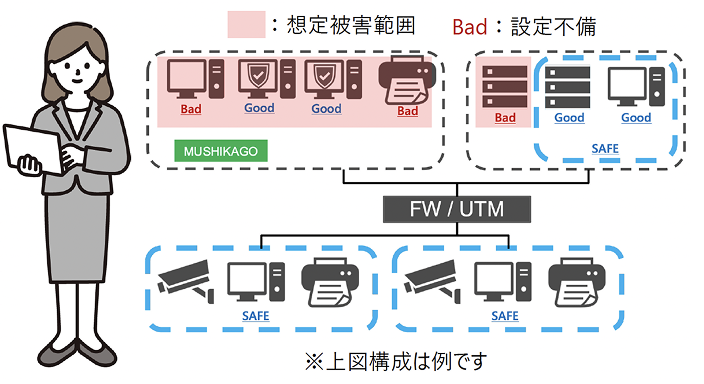

Case 2. ⾦融系IT企業

課題

・社内のセキュリティ対策や設定が、適切に機能しているかわからない。

・もしランサムウェアに感染したら、どこまで影響が出るかのか把握したい。

サービス導入後

・MUSHIKAGOペネトレーションテストを⾏うことで、導⼊対策の有効性や設定不備を把握できるようになった。

・社内PCと同じ環境に繋いでテストを⾏うことで、ランサム感染発⽣時の想定被害範囲が把握できるようになった。

お問い合わせ・資料請求はこちら

Testing Method

テスト方法

お客さまの要望に応じて、リモートテストおよびオンサイトテストの2パターンから選択いただけます。ハイブリッドでのテストも可能です。

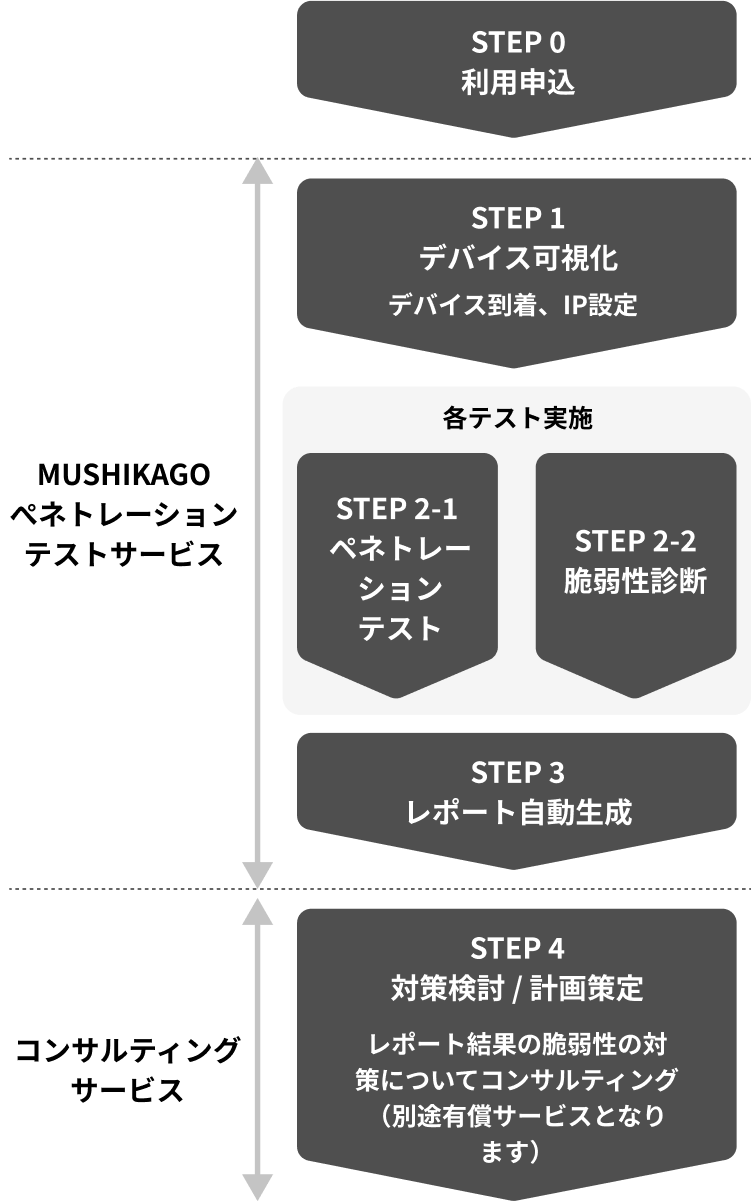

Our Service Flow

サービスの流れ

お問い合わせ・資料請求はこちら

Example of Test Items

テスト項目の一例

本テストサービスの項目は、国際的なペネトレーションテストの標準規格である NIST 800-115 や PTES(Penetration Testing Execution Standard)等をベースとしたテスト内容に加え、最新のセキュリティリスクに対応した内容も実施いたします。

次表では、MUSHIKAGO を診断対象ネットワーク内に設置し、各システムに対してテストする場合のテスト項目の一例を示しています。

ターゲットシステムの情報収集

| 検査項目 | 検査概要 |

| ARP スキャン | ARP リクエストを利用し、検査対象デバイスや検査対象ネットワーク内にどのようなデバイスが存在するか検査します。 |

| ICMP スキャン | ICMP エコー要求を利用し、ターゲットシステムの存在を確認します。 |

| TCP スキャン | TCP ポートに対して、スキャンを行い、オープンになっている TCP ポートを特定します。 |

| UDP スキャン | UDP ポートに対して、スキャンを行い、オープンになっている UDP ポートを特定します。 |

| OS の特定およびバージョンの特定 | 各種スキャンの結果を分析し、デバイスの OS や OS バージョンを特定します。 |

| 実行サービスの検出およびバージョン特定 | 各種スキャンの結果を分析し、公開されているサービスの特定やサービスのバージョン情報を特定します。 |

| 脆弱性の検出 | 特定した OS バージョンやサービスバージョンより、利用できる脆弱性を検出する。また、初期侵入等に利用できる脆弱性をトリアージします。 |

| 各種サービスに対する探索 | http/https、SMB、SNMP、FTP、Telnet、SSH、RDP、各種DB 等に対して、デフォルトの認証情報でのログイン試行やパスワードリストを利用したログイン試行を行い、認証情報に関する情報を取得できるか検査します。 |

| パッシブスキャンによる情報収集 | ミラーポート等に MUSHIKAGO を取得し、ネットワークに影響を与えずに通信情報を解析し、対象ネットワークやシステムの情報を収集します |

ターゲットシステムへの初期侵入

| 検査項目 | 検査概要 |

| リモートログインサービスへのログイン試行 | Telnet、SSH、RDP、WinRM 等のリモートログイン可能なサービスが利用できる場合、有効な認証情報を用いてログイン検査します。 |

| エクスプロイトコードの実行 | 公開されているエクスプロイトコードで利用できるものがあれば実行し、リバースシェル等を確立して任意操作ができるか検査します。 |

初期侵入後のターゲットシステム内での情報収集

| 検査項目 | 検査概要 |

| 機微情報の探索 | システム内に保存されているアカウント情報等の機微情報を収集します。 |

| ユーザの探索 | ローカルユーザと AD ユーザの一覧(AD 参加の場合)を取得します。 |

| AD 環境での機微情報の探索 | AS-REP Roasting、Kerberoasting、シルバー/ゴールデンチケット、DCsync 等の手法を用いて、AD ユーザの認証情報が取得できるか検査します。 |

| マルウェア対策ソフトの調査 | 動作プロセスの一覧やファイル一覧を取得し、EPP や EDR 等のマルウェア対策ソフトの有無を検査します。 |

| ローカル脆弱性スキャン | パッチ情報やインストールされているパッケージ情報・プログラム情報から、既知の脆弱性を検出します。また、権限昇格等に利用できそうな脆弱性をトリアージします。 |

| スニッフィング・通信解析 | 侵入した端末で通信する内容を取得し、利用しているプロトコルを特定し、どのような通信をしているか検査します。 |

| 利用できるソフトウェアの探索 | 権限昇格や横展開に利用できそうなソフトウェア(リモートログインツールやパスワードマネージャー等)が存在しないか検査します。 |

権限昇格

| 検査項目 | 検査概要 |

| 脆弱性を利用した権限昇格 | ローカル脆弱性スキャンで権限昇格に利用できそうな脆弱性が発見できた場合、エクスプロイトコード等を利用して権限昇格できるか検査します。 |

| 設定不備を利用した権限昇格 | 管理者権限で動作しているプロセスを一般ユーザでも編集・操作できたり、管理者権限で実行できるコマンドを一般ユーザでも実行できたりする場合、この設定不備を利用して、権限昇格できるか検査します。 |

| 認証情報を利用した権限昇格 | 取得した管理者アカウントの認証情報(パスワードやハッシュ値等)を利用して、権限昇格できるか検査します。 |

権限昇格後の情報収集

| 検査項目 | 検査概要 |

| 機微情報の探索 | 管理者権限でアクセスできる範囲まで調査し、一般ユーザでは取得できなかった機微情報が取得できるか検査します。 |

| 認証情報の探索 | 認証情報を保持しているプロセスやメモリ等にアクセスし、認証情報を取得できるか検査します。 |

別端末への横展開

| 検査項目 | 検査概要 |

| 別端末へのポートスキャン | TCP/UDP ポートスキャンを行い、別端末で動作するサービスを特定します。 |

| 脆弱性を利用した横展開 | 別端末に存在する脆弱性を利用して、リバースシェル等を確立して任意操作ができるか検査します。 |

| 認証情報を利用した横展開 | 取得した認証情報を利用し、別端末にログインできるか検査します。 |

Report

報告書

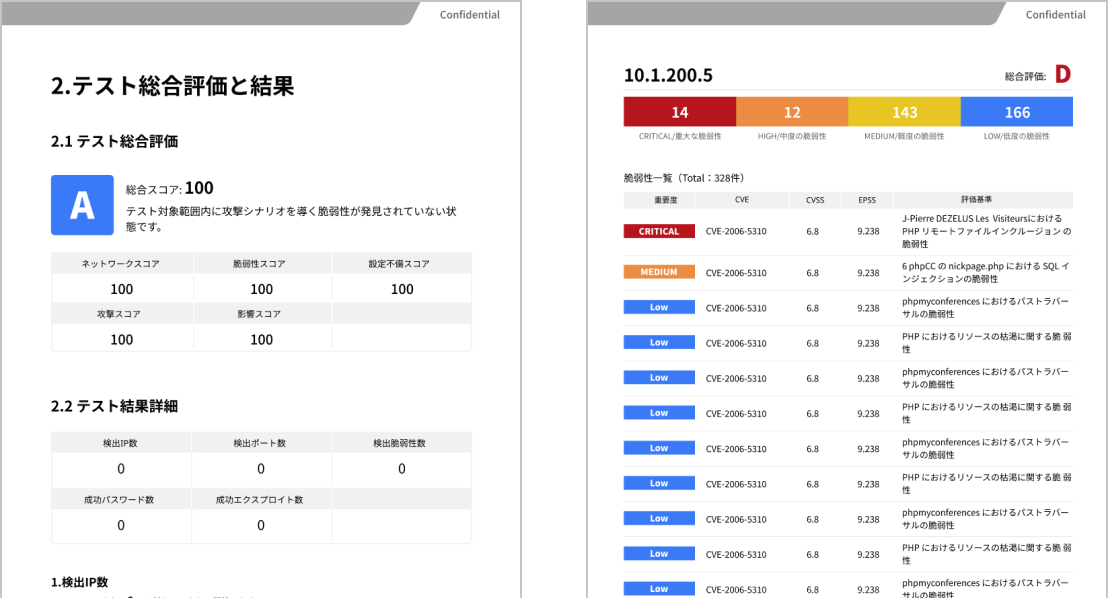

テスト結果は、MITRE ATT&CK などのフレームワークも利用し、お客さまに分かりやすい内容でご提供させていただきます(国際的なペネトレーションテストの標準規格である NIST 800-115 や PTES にも準拠)。

主に、テスト結果を端的にまとめたエグゼクティブサマリ、テスト結果を詳細にまとめた内容、推奨される対処方法の構成となっております。

お問い合わせ・資料請求はこちら

FAQ

よくあるご質問

ペネトレーションテストとは何ですか?

…ペネトレーションテスト(Penetration Testing)とは、ハッカーによるサイバー攻撃を模倣してシステムの脆弱性を検証するセキュリティ診断のことです。略して「ペンテスト」とも呼ばれ、企業の保有するPCや情報端末、Webアプリケーションやネットワーク、クラウド環境などのセキュリティリスクを可視化し、サイバー攻撃にあった場合に、どこまでの侵入が可能かどうか、どのような影響を与えられそうかをテストし、レポートをもとにセキュリティ対策を改善することで、未然にサイバー攻撃を防ぐために実施されます。

セキュリティ専門家の人によるテストではなく、AI駆動によるペネトレーションテストの利点は何ですか?

…従来のペネトレーションテストは、セキュリティ専門家(レッドチーム)が攻撃シナリオを作成し、手動で診断を行うため、高コスト・長期間かかることが多くあります。その専門家のスキルや特性によって一部のシステムに対してテストを実施するため、俗人的であり費用や期間の問題で網羅的な実施をすることはできないケースがほとんどです。

当社のAI駆動のペネトレーションテストは、AIがレッドチームのように攻撃シナリオをシミュレーションし、最新の攻撃手法により網羅的に攻撃テストを行うことが可能なため、企業のセキュリティ対策の大幅な改善に貢献できます。また、セキュリティ専門家によるテストよりも実施期間の短縮やコスト削減も可能です。

近年、攻撃者であるハッカー側もAIを活用した最新で高度な攻撃が増えているため、人手による一部のシステムへのテストだけでは不十分です。「サイバー攻撃のリスクを最小限に抑えたい」と考えている企業様は、ぜひ弊社のAIペネトレーションテストデバイス「MUSHIKAGO」の導入をご検討ください。

脆弱性診断とは何ですか?

…脆弱性診断とは、システムやアプリケーション、ネットワークに潜むセキュリティ上の欠陥(脆弱性)を発見し、リスクを評価するためのテストです。企業のサーバーやネットワーク機器、PCなどに存在する脆弱性を特定し、情報漏えいやサイバー攻撃のリスクを未然に防ぐことが目的です。

「MUSHIKAGO」ではネットワークにつながっている機器の数やバージョン、ソフトウェアの更新状況、既知の脆弱性なども把握できるため、全社的なセキュリティリスクを可視化し、管理を強化することが可能です。

ペネトレーションテストや脆弱性診断は、どのような業界・企業・部門に向いていますか?

…セキュリティ対策は企業の情報資産を守り事業を継続するために不可欠で、現状を把握して適切な対策を行うことが重要なため、全ての業界の企業様にお勧めしております。

弊社製品は特に医療機関、製造業、ECサイト、クラウドサービス提供企業様など、多くの業界で導入いただいております。

オフラインでも動作可能ですので、工場などインターネットと切り離されたクローズドの環境でもご使用いただけます。

初期設定や導入にかかる時間はどの程度ですか?

…お申込みいただいた後、数日から1週間程度でデバイスをお届けします。ご到着後はデバイスをつないでIP設定いただくだけで、ソフトのインストール等も不要ですぐにご使用可能です。

サブスクリプション契約と買い切り契約のどちらがありますか?

…サブスクリプション契約となります。買い切り契約が必要という場合には別途お問合せください。

契約形態は年単位ですか、それとも月単位ですか?

…現在は最短期間1ヶ月からご使用可能です。年間契約プランもございます。ご使用の想定をヒアリングさせていただいた上で必要な台数や期間などをご提案させていただきます。

「MUSHIKAGO」の製品の信頼性は?

…技術力などを含めて、以下のような実績があり経済産業省からも弊社の国産のサイバーセキュリティ製品の活用を推進いただいております。

<製品に関する主要研究実績>

•世界最大のセキュリティの国際会議Black Hat USAにて研究発表(2021年,2022年)

•NEDO 研究開発型べンチャー支援(NEP)事業に採択(2021年)

•内閣府「経済安全保障重要技術育成プログラム(先進サイバー)」参画企業に採択(2024年)

製品の操作画面やレポート、マニュアルなどは日本語ですか?英語ですか?

…製品の操作画面、レポート、マニュアルは日本語版と英語版の両方がありご選択可能です。もし海外でのご使用を検討される際にはお問合せください。

診断後に発見された脆弱性に対するセキュリティ対策、改善案などは提案してもらえますか?

…ご要望をいただけましたら診断いただいた後にレポート内容の解説をさせていただきます。個別のセキュリティ対策の提案やテクニカルなサポートにつきましては、別途有償のサービスがございますので、詳細につきましてはお問合せください。