Webアプリケーション脆弱性診断

Webアプリケーション脆弱性診断とは?

Webアプリケーション脆弱性診断とは、お客さまが所有・運用されている Web サイトを構成する Web アプリケーションの脆弱性の検出を行うサービスです。

特に、インターネットに公開している Web アプリケーションは常にサイバー攻撃の脅威にさらされている状況であり、脆弱性の発見と対処が重要です。

我々の診断では、「①診断~②結果報告~③再診断(オプション)」までをご提供させていただき、お客さまに安心してシステムを運用いただけるまでサポートいたします。プラットフォーム脆弱性診断と併せて診断することで、システム全体の脆弱性を把握することができるため、オススメいたします。

診断後の再診断サービス(オプション)も可能です。我々としては、発見された脆弱性については、適切に対処できているかまでをチェックすることが重要だと考えております。

診断対象

・Web サイト(モバイル向け含む)

・Web アプリケーション(各種フレームワーク対応)

・Web API

弊社の Web アプリケーション脆弱性診断は、経済産業省が定める『情報セキュリティサービス基準』に適合したサービスとして、『情報セキュリティサービス基準適合サービスリスト』に登録されています。

経済産業省では、一定の品質の維持・向上に努めている情報セキュリティーサービスを明らかにすることを目的に情報セキュリティサービス基準を設けています。

本基準は、特定営利活動法人日本セキュリティ監査協会(JASA)による審査を経て、一定の技術的要件および品質管理要件を満たし、品質の維持向上に努めている情報セキュリティサービスであることを示すものです。

診断方法

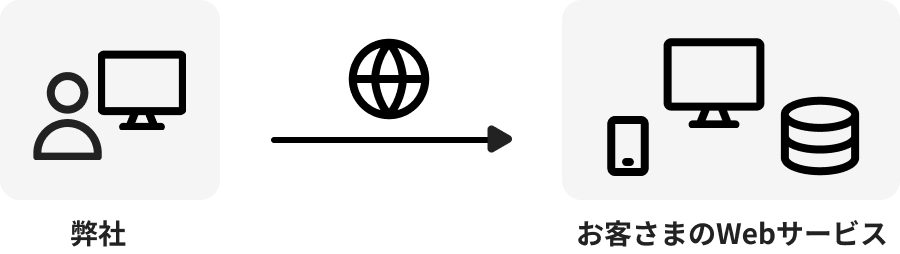

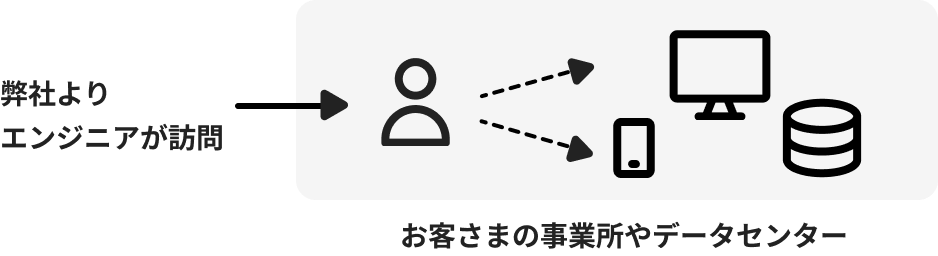

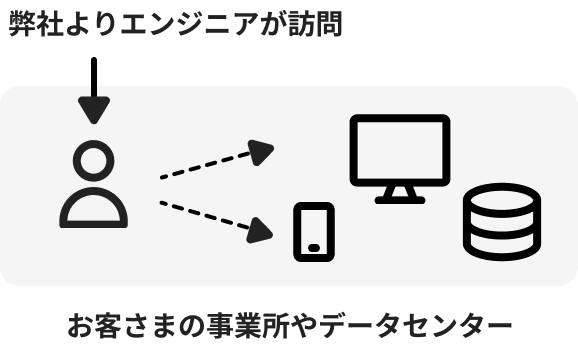

お客さまの要望に応じて、リモート診断およびオンサイト診断の2パターンから選択いただけます。ハイブリッドでの診断も可能です。

サービスの流れ

診断項目

本診断サービスの項目は、OWASP Top10、OWASP ASVS(レベル1以上)、OWASP Security Testing Guideline をベースとした診断内容に加え、最新のセキュリティリスクに対応した内容も実施いたします。

具体的な診断項目は次のとおりです。

入出力に関する診断

| 検査項目 | 検査概要 |

| XSS(クロスサイトスクリプティング) | 外部から入力されたパラメータを利用して構成される Web ページにおいて、出力方法の不備により悪意あるJavaScript を埋め込まれてしまうような脆弱性がないか検査します。 |

| SQLインジェクション | 外部から入力されたパラメータを利用してSQL文を生成する場合において、生成処理の不備によりデータベース内の情報が閲覧されたり、情報が改ざんされたりする脆弱性がないか検査します。 |

| OSコマンドインジェクション | Webアプリケーションから OS コマンドを実行する機能において、OS コマンドの生成方法の不備により、外部から指定した任意の OS コマンドを実行できるような脆弱性がないか検査します。 |

| HTTPヘッダインジェクション | 外部から入力されたパラメータを利用して HTTP レスポンスヘッダを生成する処理において、生成方法の不備によりHTTP レスポンスヘッダに意図しない要素が追加されてしまう脆弱性がないか検査します。 |

| メールヘッダインジェクション | 外部から入力されたパラメータを利用してメールを送信する機能において、メールヘッダの生成方法の不備により、不正にメールヘッダにフィールドを追加できるような脆弱性がないか検査します。 |

| XXE インジェクション | 外部から与えられた XML を処理する機能において、外部実体の参照を悪用してサーバ内のファイル情報の漏洩などにつながる脆弱性がないか検査します。 |

| LDAP インジェクション | LDAP を利用する機能において、クエリ生成処理の問題により、ディレクトリ内データの漏洩や改ざんを招く脆弱性がないか診断します。 |

| ファイルインクルージョン(LFI や RFI) | Webアプリケーションで読み込むファイルを外部から指定できる機能において、ファイル読み込み処理の不備により、意図しないファイルが読み込まれ情報漏洩や不正コードの実行等が起きてしまう脆弱性がないか検査します。 |

| ディレクトリトラバーサル | 外部から入力されたパラメータを利用してファイルにアクセスする機能において、想定していないファイルが指定されることで、そのファイルの閲覧や改ざんが可能となるような不備がないか検査します。 |

| 任意ファイルのアップロード及び公開 | 外部からファイルをアップロードする機能において、サーバ側でのファイルの保存方法や公開設定等の不備により、不正コードのアップロード等が起きてしまう脆弱性がないか検査します。 |

認証に関する診断

| 検査項目 | 検査概要 |

| ログインフォームの不備 | ログインフォーム等のページにおいて、パスワード入力が適切にマスクされているか等、入力情報の取扱いが適切であるか検査します。 |

| エラーメッセージの不備 | 認証失敗時等のエラーメッセージ出力において、メッセージ内容から認証情報が推測できるといったような攻撃に有益な情報が含まれていないか検査します。 |

| アカウントロック機能の不備 | ログイン機能において、アカウントロックの仕組みを回避できるかやログイン試行回数の制限が適切に設定されているか等を検査します。 |

| ログアウト機能の不備 | ログイン機能を提供するサービスにおいて、ログアウト時に適切にセッションが破棄されているかを検査します。 |

| 認証の回避 | 認証処理において、パスワードの認証を回避してログインできるような脆弱性がないか検査します。 |

| パスワード変更やパスワードリセット機能の不備 | パスワードの変更や再発行する機能において、変更前のパスワード入力が必須になっているかや再発行の流れ等に不備がないか検査します。 |

| パスワードポリシーの不備 | 第三者が容易に特定できるようなパスワードを設定できる問題がないか検査します。 |

| 強制ブラウジング | ログイン後でしかアクセスできないページや機能において、ログイン認証することなく、当該ページや機能を直接アクセス・利用できるような不備がないか検査します。 |

| 平文による機微情報の送受信 | パスワード等の機微情報を HTTPS 等の暗号化処理を実施せずに、平文で送受信していないか検査します。 |

認可に関する診断

| 検査項目 | 検査概要 |

| 認可制御の不備(権限昇格) | 一般ユーザアカウントで、管理者アカウント限定のページへアクセスできたり、機能を利用できたりする不備がないか検査します。 |

| 認可制御の不備 | ユーザごとにアクセス可能なページや機能が制限されている場合において、権限のない第三者のページ等へアクセスできる不備がないか検査します。 |

セッション管理に関する診断

| 検査項目 | 検査概要 |

| Cookie の Secure 属性の欠如 | セッション管理をする Cookie に関して、secure 属性が設定されているか検査します。 |

| セッションの有効期限 | セッションの有効期限が非常に長く設定されているような問題がないか検査します。 |

| セッション ID のランダム性確認 | セッション ID の生成方法において、適切にランダム化されており、推測可能な問題がないか検査します。 |

| セッションフィクセーション | 外部からセッション ID を固定でき、第三者から他者に対してそのセッション ID を使用させるような問題がないか検査します。 |

| セッションの管理方法の不備 | Web サーバ側でのセッション ID の発行、利用、および管理方法について、なりすまし行為や情報漏洩等を発生させる問題がないか検査します。 |

| クロスサイトリクエストフォージェリ(CSRF) | 利用者のデータ登録、更新、削除等を行う機能において、正しい遷移元画面でなくても通常通り処理を実行してしまう問題がないか検査します。 |

Web サーバの設定やバージョンに関する診断

| 検査項目 | 検査概要 |

| 許可されているHTTPメソッド | Web サーバがサポートする HTTP メソッドにおいて、許容していないメソッドがないか検査します。 |

| システム情報の表示 | HTTP のレスポンスヘッダやシステムのエラー情報等より、使用しているシステムやバージョン情報等が取得できないか検査します。 |

| ディレクトリリスティング | ディレクトリ配下のファイルを一覧表示する機能が意図せず設定されていないか検査します。 |

| 管理画面の検出 | 管理者アカウントが利用する管理者用のログイン画面等が検出できるか検査します。 |

| 既知のソフトウェア脆弱性 | Web サーバが使用しているソフトウェア(OSやライブラリなど)のバージョンが推測可能な場合において、それらに存在する既知の脆弱性について検査します。 |

| 不要なファイルの検出 | テストページ等の不必要なページや不要なファイルが検出されないか検査します。 |

Web アプリケーションの仕様や設計に関する診断

| 検査項目 | 検査概要 |

| 処理機能の不備 | 特定の条件を満たさないと実行できない等の処理機能において、条件を回避できる不備やシステムが想定していないパラメータを処理するといったような不備がないか検査します。 |

| レースコンディション | 複数の処理において、同一リソースへの同時アクセス時に、意図しない処理が行われないか検査します。 |

| メール送信機能の悪用 | メールを送信する機能において、不正に送信先や送信内容を指定し、迷惑メールやフィッシングメールを送信できるような不備がないか検査します。 |

| キャッシュ制御の不備 | Web サーバや CDN のキャッシュの設定不備により、機微情報等がキャッシュされる状態でないか検査します。 |

| オープンリダイレクト | 外部から入力されたパラメータを利用してリダイレクト先に遷移する機能において、攻撃者が用意したサイト等の任意のリダイレクト先に遷移する不備がないか検査します。 |

| サーバーサイドリクエストフォージェリ(SSRF) | サーバの機能を悪用して、本来アクセスすることができない内部リソースの情報を読み取ったり、改ざんできるような不備がないか検査します。 |

| 安全でないデシリアライゼーション | 利用者から入力値として、シリアライズしたオブジェクトを受け取る機能において、デシリアライズ時に任意コード実行等を招く問題がないか検査します。 |

| 平文による機微情報の送受信 | パスワードや個人情報などの機微情報が暗号化されず平文で送受信されている問題がないか検査します。 |

| 機微情報を含む URL | URL 内(GET パラメータ等も含む)に、パスワード等の機微情報が含まれていないか検査します。 |

クライアントサイドに関する診断

| 検査項目 | 検査概要 |

| クリックジャッキング | マウスやキーボード操作のみで使用可能な機能において、視覚的な細工をすることで、利用者に意図しない操作をさせることができる問題がないか検査します。 |

| Same Origin Policy 回避 | Web アプリケーションにおいて、Webブラウザによる同一生成元ポリシーによる保護を迂回してしまうような問題点がないか検査します。 |

| 適切でない Cross Origin Resource Sharing(CORS)ポリシー設定 | 不適切な Cross-Origin Resource Sharing のポリシーの設定により、外部のスクリプトから Web アプリケーションのリソースが利用できる状態でないか検査します。 |

*ログインページ等がある場合、ログイン情報をご提供いただくことで、ログイン先のページも診断対象とすることができます。

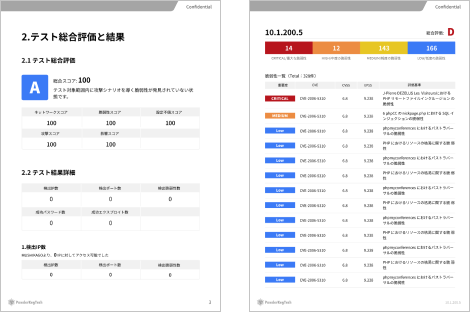

報告書

診断結果は、お客さまに分かりやすい内容でご提供させていただきます。主に、診断結果を端的にまとめたエグゼクティブサマリ、診断結果を詳細にまとめた内容、推奨される対処方法の構成となっております。

診断で主に利用するツール

本診断サービスでは、主に次のツールを利用し、手動での診断と自動での診断を組み合わせながら、あらゆる角度・視点から脆弱性を検出します。

エンジニア保有資格

弊社のエンジニアは、高いスキルと豊富な経験を持っております。

・Offsec 社資格(OSEP/OSCP/OSWE 等)

・PortSwigger社の資格(BSCP 等)

・情報処理安全確保支援士

サービスの価格

プラットフォーム診断も併せて実施すると、お得な価格でご提案させていただきます。 詳細はお問い合わせください。

サービスに関するお問い合わせ

サービスに関する内容などお気軽にご相談ください。