MUSHIKAGO

ペネトレーションテストサービス

MUSHIKAGO ペネトレーションテストについて

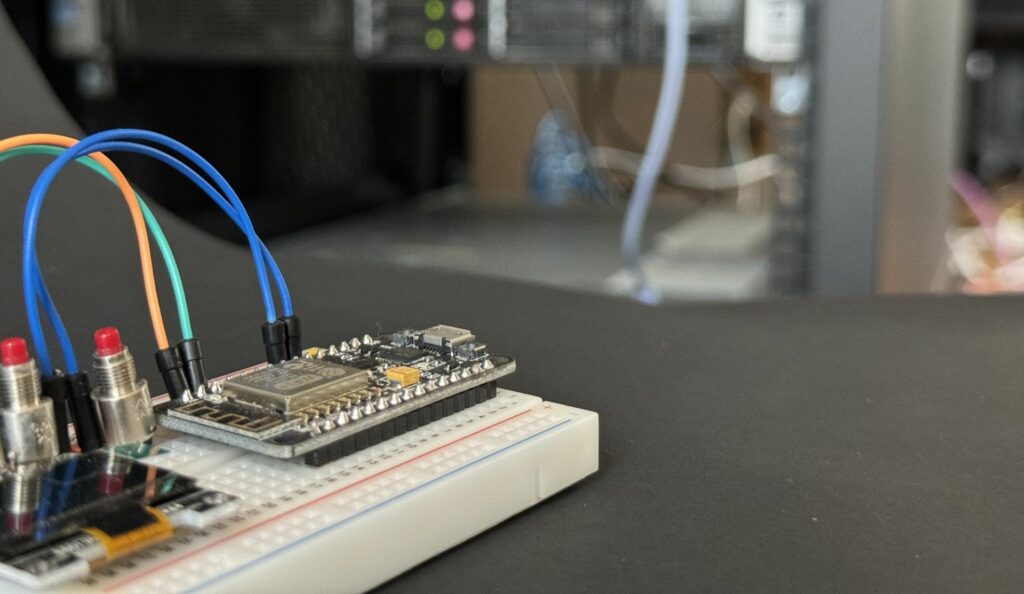

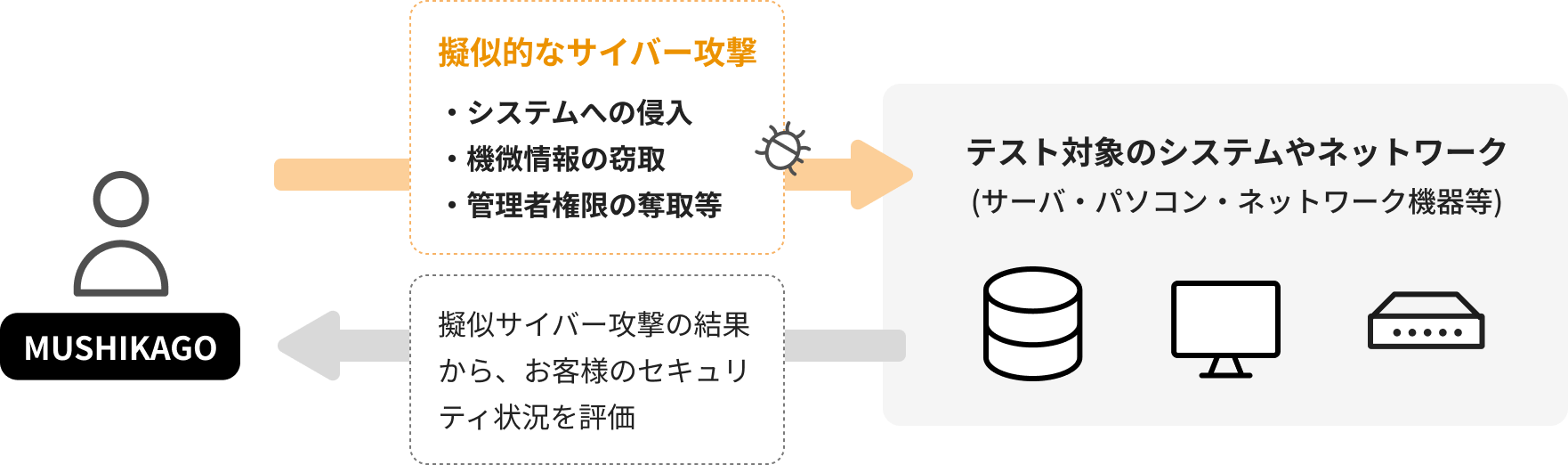

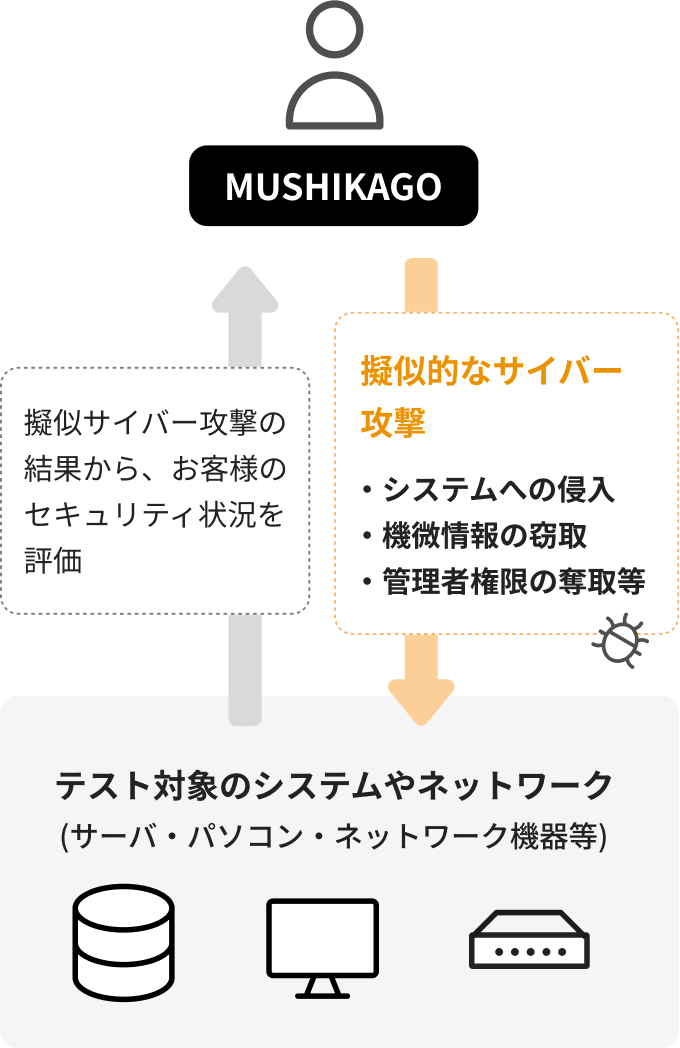

MUSHIKAGO ペネトレーションテストサービスとは、弊社が独自開発している 自動ペネトレーションテストデバイスである MUSHIKAGO でのペネトレーションテストを主軸としたサービスです。テスト対象のシステムやネットワークに対して、MUSHIKAGO が疑似的にサイバー攻撃を行い、テスト目標(システムへの侵入、機微情報の窃取、管理者権限の奪取等)が達成できるかを検証し、お客さまのセキュリティ対策状況を評価します。お申し込みから短期間でペネトレーションテストを開始でき、お手軽にペネトレーションテストを実施することができます。

MUSHIKAGO ペネトレーションテストサービスを利用することで、組織内のセキュリティ対策や体制の有効性確認が明確に把握できます。

お客さまによって、対象となるシステム、ネットワーク範囲、想定するシナリオ、報告書の内容等が異なるケースが多いので、我々のサービスでは事前にお客さまとテスト内容を綿密に擦り合わせて決定します。

MUSHIKAGO ペネトレーションテストで発見されたセキュリティリスクに関して、弊社のペネトレーションテストサービス(手動でのテスト中心)でより詳細にテストすることも可能です。

弊社の MUSHIKAGO ペネトレーションテストサービスは、経済産業省が定める『情報セキュリティサービス基準』に適合したサービスとして、『情報セキュリティサービス基準適合サービスリスト』に登録されています。

経済産業省では、一定の品質の維持・向上に努めている情報セキュリティーサービスを明らかにすることを目的に情報セキュリティサービス基準を設けています。

本基準は、特定営利活動法人日本セキュリティ監査協会(JASA)による審査を経て、一定の技術的要件および品質管理要件を満たし、品質の維持向上に努めている情報セキュリティサービスであることを示すものです。

MUSHIKAGO ペネトレーションテストサービスの強み

網羅的にペネトレーションテストを実施

・全自動でペネトレーションテストができるため、広範囲かつ網羅的にテストが可能

すぐにペネトレーションテストを開始することが可能

・MUSHIKAGO を主軸としたペネトレーションテストであるため、最短2週間でテストを開始することが可能

独自のカスタマイズ設定が可能

・MUSHIKAGO は弊社独自で開発しているため、お客さまの要望に合わせて、独自にカスタマイズ設定をすることが可能

豊富なセキュリティ経験や開発経験を持つメンバーが対応

・Offsec 社等のペネトレーションテストに関する高度資格所有者や CTF での国際大会経験者による攻撃者視点での対応。

・大手重要インフラ事業者のセキュリティ部門出身者によるユーザ視点での対応。

・大手セキュリティコンサルタント出身者によるお客さま視点での対応。

テスト方法

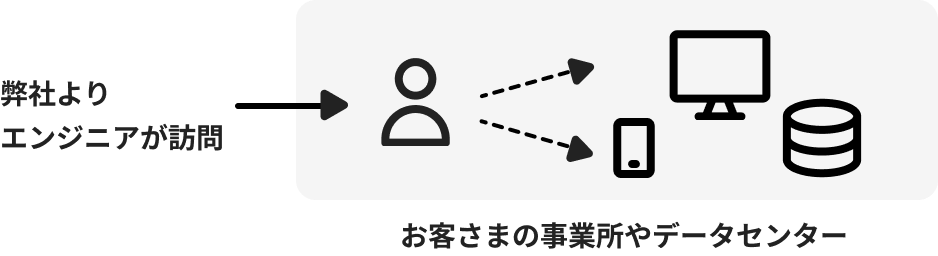

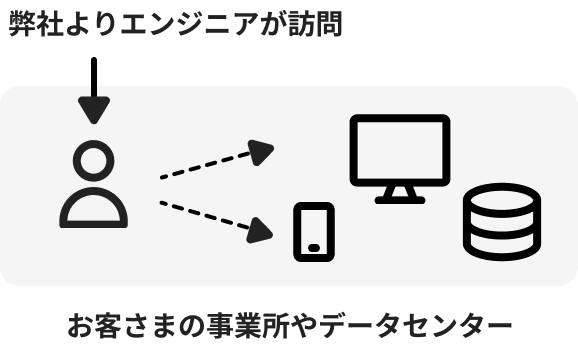

お客さまの要望に応じて、リモートテストおよびオンサイトテストの2パターンから選択いただけます。ハイブリッドでのテストも可能です。

テストの流れ

テスト項目の一例

本テストサービスの項目は、国際的なペネトレーションテストの標準規格である NIST 800-115 や PTES(Penetration Testing Execution Standard)等をベースとしたテスト内容に加え、最新のセキュリティリスクに対応した内容も実施いたします。

次表では、MUSHIKAGO を診断対象ネットワーク内に設置し、各システムに対してテストする場合のテスト項目の一例を示しています。

ターゲットシステムの情報収集

| 検査項目 | 検査概要 |

| ARP スキャン | ARP リクエストを利用し、検査対象デバイスや検査対象ネットワーク内にどのようなデバイスが存在するか検査します。 |

| ICMP スキャン | ICMP エコー要求を利用し、ターゲットシステムの存在を確認します。 |

| TCP スキャン | TCP ポートに対して、スキャンを行い、オープンになっている TCP ポートを特定します。 |

| UDP スキャン | UDP ポートに対して、スキャンを行い、オープンになっている UDP ポートを特定します。 |

| OS の特定およびバージョンの特定 | 各種スキャンの結果を分析し、デバイスの OS や OS バージョンを特定します。 |

| 実行サービスの検出およびバージョン特定 | 各種スキャンの結果を分析し、公開されているサービスの特定やサービスのバージョン情報を特定します。 |

| 脆弱性の検出 | 特定した OS バージョンやサービスバージョンより、利用できる脆弱性を検出する。また、初期侵入等に利用できる脆弱性をトリアージします。 |

| 各種サービスに対する探索 | http/https、SMB、SNMP、FTP、Telnet、SSH、RDP、各種DB 等に対して、デフォルトの認証情報でのログイン試行やパスワードリストを利用したログイン試行を行い、認証情報に関する情報を取得できるか検査します。 |

| パッシブスキャンによる情報収集 | ミラーポート等に MUSHIKAGO を取得し、ネットワークに影響を与えずに通信情報を解析し、対象ネットワークやシステムの情報を収集します |

ターゲットシステムへの初期侵入

| 検査項目 | 検査概要 |

| リモートログインサービスへのログイン試行 | Telnet、SSH、RDP、WinRM 等のリモートログイン可能なサービスが利用できる場合、有効な認証情報を用いてログイン検査します。 |

| エクスプロイトコードの実行 | 公開されているエクスプロイトコードで利用できるものがあれば実行し、リバースシェル等を確立して任意操作ができるか検査します。 |

初期侵入後のターゲットシステム内での情報収集

| 検査項目 | 検査概要 |

| 機微情報の探索 | システム内に保存されているアカウント情報等の機微情報を収集します。 |

| ユーザの探索 | ローカルユーザと AD ユーザの一覧(AD 参加の場合)を取得します。 |

| AD 環境での機微情報の探索 | AS-REP Roasting、Kerberoasting、シルバー/ゴールデンチケット、DCsync、AD CS(ESC 攻撃)等の手法を用いて、AD ユーザの認証情報が取得できるか検査します。 |

| マルウェア対策ソフトの調査 | 動作プロセスの一覧やファイル一覧を取得し、EPP や EDR 等のマルウェア対策ソフトの有無を検査します。 |

| ローカル脆弱性スキャン | パッチ情報やインストールされているパッケージ情報・プログラム情報から、既知の脆弱性を検出します。また、権限昇格等に利用できそうな脆弱性をトリアージします。 |

| スニッフィング・通信解析 | 侵入した端末で通信する内容を取得し、利用しているプロトコルを特定し、どのような通信をしているか検査します。 |

| 利用できるソフトウェアの探索 | 権限昇格や横展開に利用できそうなソフトウェア(リモートログインツールやパスワードマネージャー等)が存在しないか検査します。 |

権限昇格

| 検査項目 | 検査概要 |

| 脆弱性を利用した権限昇格 | ローカル脆弱性スキャンで権限昇格に利用できそうな脆弱性が発見できた場合、エクスプロイトコード等を利用して権限昇格できるか検査します。 |

| 設定不備を利用した権限昇格 | 管理者権限で動作しているプロセスを一般ユーザでも編集・操作できたり、管理者権限で実行できるコマンドを一般ユーザでも実行できたりする場合、この設定不備を利用して、権限昇格できるか検査します。 |

| 認証情報を利用した権限昇格 | 取得した管理者アカウントの認証情報(パスワードやハッシュ値等)を利用して、権限昇格できるか検査します。 |

権限昇格後の情報収集

| 検査項目 | 検査概要 |

| 機微情報の探索 | 管理者権限でアクセスできる範囲まで調査し、一般ユーザでは取得できなかった機微情報が取得できるか検査します。 |

| 認証情報の探索 | 認証情報を保持しているプロセスやメモリ等にアクセスし、認証情報を取得できるか検査します。 |

別端末への横展開

| 検査項目 | 検査概要 |

| 別端末へのポートスキャン | TCP/UDP ポートスキャンを行い、別端末で動作するサービスを特定します。 |

| 脆弱性を利用した横展開 | 別端末に存在する脆弱性を利用して、リバースシェル等を確立して任意操作ができるか検査します。 |

| 認証情報を利用した横展開 | 取得した認証情報を利用し、別端末にログインできるか検査します。 |

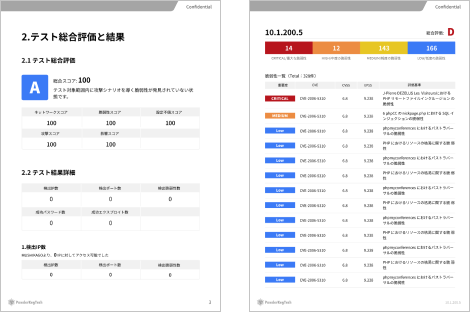

報告書

テスト結果は、MITRE ATT&CK などのフレームワークも利用し、お客さまに分かりやすい内容でご提供させていただきます(国際的なペネトレーションテストの標準規格である NIST 800-115 や PTES にも準拠)。

主に、テスト結果を端的にまとめたエグゼクティブサマリ、テスト結果を詳細にまとめた内容、推奨される対処方法の構成となっております。

テストで主に利用するツール

本テストサービスでは、主に次のツールを利用し、手動でのテストと自動でのテストを組み合わせながら、あらゆる角度・視点からテストを実施します。

エンジニア保有資格

弊社のエンジニアは、高いスキルと豊富な経験を持っております。

・Offsec 社資格(OSEP/OSCP/OSWE 等)

・PortSwigger社の資格(BSCP 等)

・情報処理安全確保支援士

サービスの価格

お客さまのご要望されるテスト内容(シナリオ)により価格が変動するため、ヒアリング後に個別見積もりをさせていただきます。

サービスに関するお問い合わせ

サービスに関する内容などお気軽にご相談ください。